- شرکت نوآوران پاسارگاد - ارائه دهنده خدمات اینترنت و شبکه

- 02435246561

- 02435274440

- info@pasargad-isp.com

چگونه ردیابی ایمیل را شناسایی و متوقف کنیم

۱۳۹۶-۱۱-۰۶

وایفای بدون کنترلر چیست و چه کسانی به آن نیاز دارند؟

۱۳۹۶-۱۱-۰۶هکرها تا کجا پیش میآیند و چگونه راهشان را ببیندیم؟

شبکههای وایفای درست همانند دروازهای هستند که ممکن است به هر کاربری حتی هکرها اجازه ورود به شبکهها را بدهند. در این حالت، هکرها بدون آنکه نیاز داشته باشند تا به طور فیزیکی در خانه کاربر حضور یابند، قادر هستند از طریق شبکههای وایفای به خانه او وارد شوند و همراه با او به اتاقهای مختلف خانهاش بروند. این مشکل از آن جهت رخ میدهد که امکان هک کردن دستگاههای بیسیم در مقایسه با شبکههای سیمی سادهتر است. این حرف به ما یادآوری میکند که باید نسبت به امنیت دستگاههای بیسیم خود محتاطتر باشیم.

از نامهای غیررایج برای SSID استفاده کنید

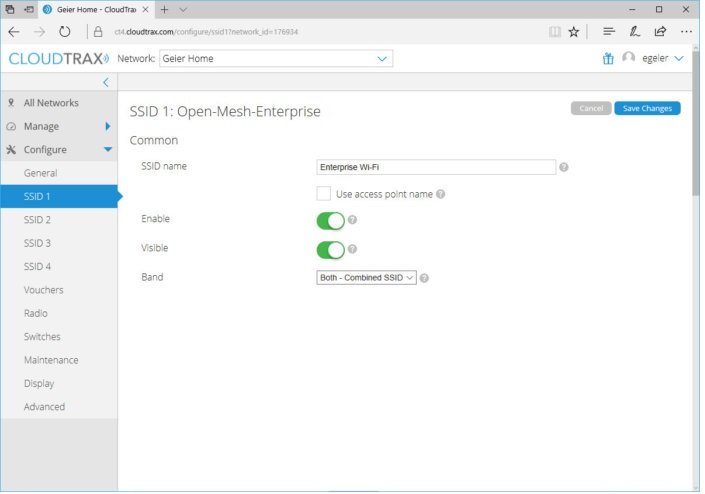

SSID یا به عبارت دقیقتر «شناسه تنظیم خدمات» یکی از پارامترهای اولیه شبکههای وایفای است. در حالی که بسیاری از کاربران تصور میکنند که نام شبکه مشکلآفرین نیست، اما واقعیت این است که نام شبکه ممکن است امنیت شما را در معرض چالش جدی قرار دهد. اگر از نامهای رایجی همچون wireless یا نام فروشندهای که سرویس خود را از آن خریداری کردهاید استفاده کنید، در واقع به هکرها اجازه دادهاید در وضعیت WPA یا WPA2 بهراحتی به شبکه شما نفوذ کنند. نفوذ از آن جهت بهشکل سادهای پیادهسازی میشود که الگوریتم رمزنگار، مشتمل بر SSID و گذرواژهای (بعضاً ساده) است که به هکرها اجازه میدهد از طریق واژهنامه خود بهراحتی به شبکههایی که از گذرواژههای ساده استفاده میکنند نفود کنند. بهکارگیری یک SSID ساده کار را بیش از پیش برای هکرها ساده میسازد. سازمانهایی که از مکانیسم امنیتی WPA یا WPA2 استفاده میکنند در معرض این تهدید قرار ندارند. (شکل ۱)

شکل ۱ – نام شبکه شما باید بهشکل خردمندانهای انتخاب شده باشد. این نام نباید صریح و مستقیم موقعیت مکانی شما را آشکار سازد.

متأسفانه تعدادی از سازمانها و همچنین شرکتها سعی میکنند نام مجموعه خود را برای شبکه سازمانی خود استفاده کنند. در واقع، سازمانها برای آنکه به شکلی غیرمستقیم فرآیند تبلیغات را انجام دهند این نام را به کار میبرند. حال آنکه بهلحاظ امنیتی بهکارگیری چنین نامی بهمنزله نشان دادن یک چراغ سبز به هکرها است. اگر در یک مجموعه تجاری که مملو از شبکههای بیسیم مختلف است هکرها سعی کنند به شبکهای نفوذ کنند، عمدتاً به سراغ شبکههایی میروند که از شناسه سادهای استفاده کرده باشند. شناسه ساده به آنها کمک میکند تا اطلاع پیدا کنند نفوذ به چنین شبکههایی چه مزیتهایی را برای آنها به همراه میآورد. اما به این نکته توجه داشته باشید که امکان خاموش کردن ویژگی پخش همگانی SSID در اختیارتان قرار دارد. رویکردی که اجازه نمیدهد نام شبکه شما نشان داده شود. اما این تکنیک چندان محبوب نیست، بهواسطه آنکه کاربران را مجبور میسازد تا بهشکل دستی SSID را وارد کنند، این کار بهلحاظ کارایی بر عملکرد شبکه تأثیر منفی میگذارد، بهواسطه آنکه درخواستهای مکرر برای جستوجوی وایفای به وجود میآید و بهجای آنکه شما را به امنیت بیشتر سوق دهد، در عمل مشکلات کارایی پایین شبکه را برای شما به همراه میآورد. همچنین، ابزارهایی وجود دارند که به هکرها اجازه میدهند SSID را از طریق ترافیک شبکه شنود کنند.

از امنیت فیزیکی غافل نشوید

امنیت بیسیم یا جنبههای مختلفی از امنیت فناوری اطلاعات تنها به فناوریها یا پروتکلهایی که در این زمینه مورد استفاده قرار میگیرند محدود نمیشوند. همواره این احتمال وجود دارد که از بهترین الگوریتمهای رمزنگاری استفاده کرده باشید، اما باز هم آسیبپذیر باشید. بیتوجهی به امنیت فیزیکی خود یک آسیبپذیری بزرگ به شمار میرود. اکثر اکسسپوینتها یا همان نقاط دسترسی یک دکمه تنظیم مجدد دارند که هر شخصی با فشار آن قادر است دستگاه شما را به تنظیمات اولیه کارخانه بازگرداند و به این شکل امنیت وایفای شما را به طور کامل بیاثر کرده و به هر شخصی اجازه دهد به شبکه شما متصل شود. بر همین اساس، ضروری است که نقاط دسترسی بهلحاظ فیزیکی ایمن شده باشند و این امکان وجود نداشته باشد که هر کسی بتواند آنها را دستکاری کند. اطمینان حاصل کنید که آنها همواره از دسترس خارج هستند و همچنین مکانیسم ارائه شده از سوی فروشندگان بهمنظور محدود کردن دسترسی فیزیکی به درگاهها و دکمههای مربوط به نقاط دسترسی بهشکل درستی کار میکنند. (شکل۲)

شکل ۲ – مثالی از یک دکمه راهاندازی مجدد که روی یک اکسسپوینت قرار گرفته است.

دغدغه مهم دیگری که در ارتباط با امنیت فیزیکی پیرامون وایفای وجود دارد این است که شخصی موفق شده باشد یک نقطه دسترسی غیرمجاز را به شبکه اضافه کند. رویکردی که بهنام نقطه دسترسی سرکش (rough AP) از آن نام برده میشود. اضافه شدن یک نقطه دسترسی سرکش ممکن است از سوی کارمند شرکتی با هدف افزایش پوشش سیگنالهای وایفای یا از طریق کارمندی که بهدنبال انجام کارهای غیرقانونی است انجام شود. حتی این امکان وجود دارد تا هکری که به مرکز دسترسی داشته این نقطه را ایجاد کرده باشد. برای آنکه مانع به وجود آمدن نقاط دسترسی سرکش شوید، باید مطمئن باشید پورتهای اترنتی که هیچگاه استفاده نشدهاند غیرفعال شدهاند. پورتهای دیوار یا اترنتهای شل (loose ethernet) از جمله این موارد به شمار میروند. کاربران این توانایی را دارند تا این درگاهها یا کابلها را بهلحاظ فیزیکی حذف یا اتصال این درگاهها روی مسیریاب یا سوئیچ را غیرفعال سازند. اگر بهدنبال آن هستید تا امنیت را بهبود بخشید، به شرطی که مسیریاب یا سوئیچ شما از مکانیسم احراز هویت ۸۰۲.۱x پشتیبانی کند، آن را در بخش سیمی فعال کنید. در چنین شرایطی هر دستگاهی که به درگاه اترنت متصل میشود، پیش از آنکه به شبکه ورود پیدا کند باید احراز هویت را پشت سر بگذارد.

از WPA2 سازمانی در تعامل با مکانیسم احراز هویت ۸۰۲.۱X استفاده کنید

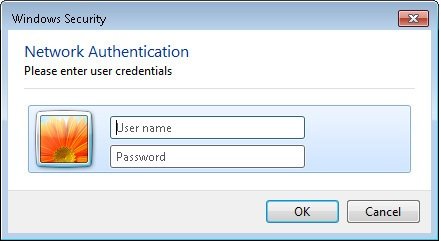

یکی از قدرتمندترین تکنیکهایی که برای محافظت از وایفای در اختیار دارید، بهکارگیری حالت سازمانی امنیت وایفای است، این راهکار امنیتی قادر است هر کاربری را بهشکل جداگانه مورد بررسی و تأیید قرار دهد. در این حالت هر کاربری میتواند نام کاربری و گذرواژه خاص خود را داشته باشد. این تکنیک یک مزیت مهم به همراه دارد. هر زمان یک لپتاپ یا گوشی هوشمند گم شد یا به سرقت رفت یا زمانی که کارمندی شرکتی را ترک کرد، تنها کاری که باید انجام دهید این است که اطلاعات ورودی مربوط به آن کاربر را تغییر دهید یا در حالت دقیقتر پاک کنید. نقطه مقابل حالت سازمانی، حالت شخصی است که به همه کاربران اجازه میدهد از یک گذرواژه مشترک استفاده کنند. مشکل اصلی روش فوق این است که هر زمان دستگاهی گم شود، مجبور هستید گذرواژه همه دستگاهها را تغییر دهید که خود کاری طاقتفرسا به شمار میرود. مزیت دیگری که حالت سازمانی دارد این است که برای هر کاربری یک کلید اختصاصی و منحصر به فرد تعیین میکند. این حرف بهمعنای آن است که هر کاربر تنها قادر است دادههای ترافیکی مربوط به ارتباطات خود را از طریق این کلید رمزگشایی کند و به ترافیک دادههای بیسیم کاربران دیگر دسترسی نخواهد داشت. (شکل ۳)

شکل ۳ – با امنیت وایفای سازمانی کاربران گذرواژه و نام کاربری خاص خود را در زمان اتصال وارد میکنند.

برای آنکه بتوانید نقاط دسترسی خود را در وضعیت حالت سازمانی قرار دهید، در مرحله اول باید یک سرور RADIUS را پیادهسازی کنید. این مکانیسم احراز هویت بهشکلی پیادهسازی میشود که در عمل به یک بانک اطلاعاتی متصل شود که این بانک شامل نامهای کاربری و گذرواژههای کاربران خواهد بود. در حالی که شما قادر هستید از یک سرور RADIUS مستقل استفاده کنید، اما در گام اول این موضوع را ارزیابی کنید که آیا سرورهایی که از آنها استفاده میکنید همچون ویندوز سرور چنین ویژگی را ارائه کردهاند یا خیر. اگر اینگونه نیست، به فکر یک سرویس RADIUS مبتنی بر کلاود یا هاست باشید. به این موضوع نیز توجه داشته باشید که یکسری از نقاط دسترسی بیسیم یا کنترلکنندهها یک سرور RADIUS پیشفرض را ارائه میکنند، اما عملکرد و قابلیتهای ارائه شده از سوی این سرورها محدود و بیشتر برای شبکههای کوچک مناسب هستند. (شکل ۴)

شکل ۴ – یک مثال از اینکه چگونه میتوانید نقاط دسترسی را با نشانی IP سرور RADIUS و پورت آن پیکربندی کنید.

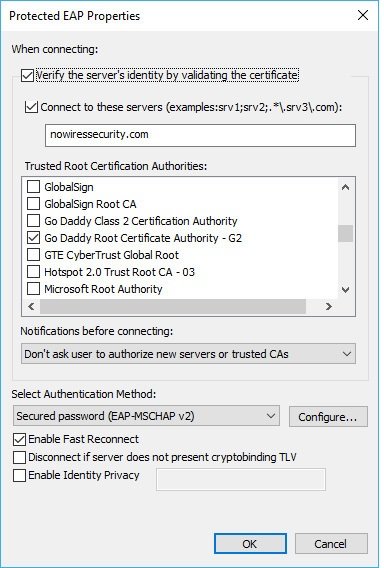

تنظیمات کلاینت ۸۰۲.۱X را امن کنید

در حالی که حالت سازمانی امنیت وایفای مزایای خوبی به همراه دارد، اما واقعیت این است که همانند هر مکانیسم امنیتی دیگری دارای آسیبپذیریهایی است. یکی از شناخته شدهترین این آسیبپذیریها حمله مرد میانی است. حملهای که در آن هکری که در یک فرودگاه یا کافه یا حتی در خارج از محل یک سازمان نشسته قادر به پیادهسازی چنین حملهای خواهد بود. در این حمله یک هکر قادر است یک شبکه وایفای جعلی را با یک نام SSID مشابه شبکهای که در نظر دارد به آن نفوذ کند ایجاد کند. در این مکانیسم حمله زمانی که یک لپتاپ یا هر دستگاه همراهی سعی میکند به شبکه متصل شود به یک سرور RADIUS جعلی متصل شده که وظیفه آن جمعآوری اطلاعات کاربری است. در ادامه هکر از طریق اطلاعات کاملاً معتبری که برای ورود به شبکه به دست آورده قادر است بهشکل قانونی و همانند یک کاربر حقیقی به یک شبکه وارد شود. یک تکنیک برای پیشگیری از بروز یک حمله مرد میانی از طریق بهکارگیری مکانیسم احراز هویت ۸۰۲.۱X است که از تأیید سرور در سمت کلاینت استفاده میکند. زمانی که تأیید سرور در سمت کلاینت بیسیم فعال شده باشد، مادامی که ارتباط یک کلاینت با سرور قانونی ارزیابی نشده باشد، کلاینت از بخش تأیید اعتبار ورود به سامانه وایفای عبور نکرده و قادر نخواهد بود به سرور RADIUS برسد. قابلیت تأیید اعتبار درست و دقیق سرور و همچنین نیازمندهایی که قادر هستید برای یک کلاینت اعمال کنید، به دستگاه یا سیستم عاملی که مشتری از آن استفاده میکند بستگی دارد. به طور مثال، در سیستم عامل ویندوز، قادر هستید نام دامنه یا دامنههای سرور قانونی را وارد و در ادامه صادرکننده اعتبارنامه را انتخاب و سپس گزینه «به هیچ سرور جدید یا صادرکننده مجوز دیگری اجازه نده» (not allow any new servers or certificate authorities) را انتخاب کنید. در چنین شرایطی اگر هکری سعی کند یک شبکه وایفای جعلی و سرور RADIUS را پیادهسازی کند و شما نیز در تلاش باشید که به آن وارد شوید، ویندوز به طور خودکار شما را متوقف خواهد کرد.(شکل ۵)

شکل ۵ – شما میتوانید ویژگی اعتبارسنجی سرور ۸۰۲.۱x در ویندوز را زمانی که تنظیمات EAP را از طریق ارتباط وایفای انجام می دهید پیدا کنید.

از یک تشخیصدهنده نقاط دسترسی سرکش یا مکانیسم تشخیص نفوذ بیسیم استفاده کنید

ما سه سناریو مخرب را در ارتباط با نقاط دسترسی آسیبپذیر مورد بررسی قرار دادیم. اولین سناریویی که پیش روی ما قرار دارد این است که هکر قادر است یک شبکه وایفای جعلی و سرور RADIUS را پیادهسازی کند. سناریو دوم این است که هکر قادر است یک نقطه دسترسی را به تنظیمات اولیه کارخانه تنظیم مجدد کند و سومین حالت این است که هر کسی قادر است نقطه دسترسی خود را متصل کند. اگر مکانیسمهای امنیتی بهشکل درستی پیادهسازی شده باشند، هریک از نقاط دسترسی غیرمجاز در مدت زمان کوتاهی از سوی کارمندان دپارتمان فناوری اطلاعات شناسایی میشوند. راهکار قدرتمند دیگری که در این زمینه وجود دارد این است که مکانیسم شناسایی نقاط دسترسی سرکش را که از سوی فروشنده نقطه دسترسی یا کنترل بیسیم ارائه شده است فعال سازید. شیوه کار این مکانیسمها با یکدیگر تفاوتهایی دارد، اما در حالت کلی هریک از آنها قادر هستند بهصورت متناوب و در بازههای زمانی مشخصی امواج رادیویی را اسکن کنند و اگر یک نقطه دسترسی جدید را در محدوده نقاط دسترسی معتبر و از پیش تعریف شده شناسایی کردند، به شما هشدار لازم را ارائه کنند. (شکل ۶)

شکل ۶ – یک مثال ساده از شناسایی نقاط دسترسی سرکش

برای آنکه قابلیت تشخیص بیشتر شود، یکسری از فروشندگان نقاط دسترسی یک سیستم تشخیص نفود بیسیم کامل موسوم به WIDS یا سیستم محافظت در برابر نفوذ WIPS را عرضه میکنند. این سامانهها قادر هستند مجموعه عظیمی از حملات بیسیم و فعالیتهای مشکوک را به همراه نقاط دسترسی سرکش اسکن و شناسایی کنند. سامانههای فوق قادر هستند درخواستهای احراز هویت غیرمعتبر، درخواستهای مشارکت غیرمعتبر و سوء استفاده از نشانی مک را تشخیص دهند. اگر بتوانید بهجای سامانه WIDS از سامانه WIPS واقعی استفاده کنید، این سامانه ضمن حفاظت از شبکه به شکل خودکار به شما کمک میکند سرویسگیرنده مشکوکی که شبکهای را تحت حمله قرار داده است را بلوکه کنید.